Текст проекта объёмом 44 страницы доступен по адресу https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-88r2.ipd.pdf .

Впервые руководство NIST SP 800-88 было опубликовано в 2006 году, а ныне действующая вторая редакция – в 2014 году (см мой пост http://rusrim.blogspot.com/2014/12/blog-post_73.html ). Оно заслуженно считается одним из лучших среди немногочисленных существующих в мире руководств и стандартов по данному вопросу.

Во вводной части документа, в частности, отмечается следующее:

«Настоящий документ поможет организациям внедрить программу очистки носителей информации, которые предполагается уничтожить либо повторно использовать, а также тех, которые выйдут из-под контроля организации.

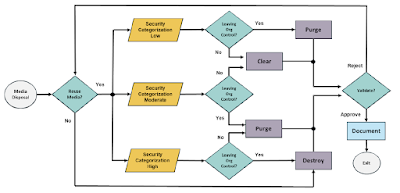

Надлежащие и практически применимые методы и средства для принятия решений об очистке и уничтожении принимают во внимание категорию защиты (степень секретности/конфиденциальности) соответствующей системы.

Организациям следует разработать и выполнять программу очистки носителей информации, соответствующую настоящим рекомендациям, чтобы принимать эффективные, основанные на анализе рисков решения относительно окончательной очистки и/или уничтожения носителей информации и данных на протяжении всего жизненного цикла системы.»

В объявлении о проведении публичного обсуждения сообщается:

«Под очисткой (sanitization) носителей информации понимается процесс, который делает невозможным доступ к целевым данным на носителе при заданном уровне усилий.

В настоящем руководстве описаны существенные элементы программы очистки носителей информации, которые помогут организациям и владельцам систем принимать на практике касающиеся очистки решения с учётом степени чувствительности (конфиденциальности) их информации.

В число наиболее важных изменений в новой редакции SP 800-88 входят следующие:

- Основное внимание теперь обращается на создание программы очистки носителей информации федерального органа исполнительной власти или учреждения;

- Вместо описания методов очистки информации даются рекомендации по соблюдению новейших соответствующих стандартов;

Мой комментарий: Полагаю, такое нововведение – хотя причины его понятны, слишком быстро изменяются сейчас технологии - огорчит многочисленных пользователей руководства – вместо конкретных указаний на то, какие методы при каких обстоятельствах следует использовать, им теперь предлагается выяснить это самостоятельно (и взять на себя ответственность). - Обеспечение безопасности улучшается благодаря валидации результатов очистки, в ходе которой определяется эффективность очистки с учётом конфиденциальности и чувствительности информации;

- Введено понятие «логической очистки» (logical sanitization), учитывающее то, что носители информации могут располагаться в современных вычислительных средах (например, в облаке);

- Обновлен библиографический раздел, в который включены ссылки на актуальные версии документов и удалены устаревшие ссылки.

Период публичного обсуждения продлится до 29 августа 2025 года.»

В приведенном ниже резюме для руководства сказано следующее:

Резюме для руководства

«Современная среда хранения данных стремительно эволюционирует. За время своего существования данные могут проходить через множество организаций, систем и носителей информации. Вирусный характере распространения данных лишь усиливается по мере того, как интернет и системы хранения данных переходят к использованию распределенной облачной архитектуры. В результате всё больше сторон несут ответственность за эффективную очистку носителей информации (т.е. за удаление высокочувствительных данных), и существует значительная вероятность сбора и хранения чувствительных данных на носителях. Эта ответственность лежит на организациях, которые могут быть как создателями (т.е. источниками) конфиденциальных данных, так и местами их окончательного хранения (например, архивами); а также на посредниках, которые временно хранят или обрабатывают информацию на этом пути. Эффективное и продуктивное управление информацией от её создания до её уничтожения/передачи является обязанностью всех, кто обрабатывает данные.

Развитые меры и средства управления доступом и шифрования помогают снизить вероятность получения злоумышленником прямого доступа к чувствительным данным, вследствие чего стороны, пытающиеся получить чувствительные данные, могут сосредоточить свои усилия на альтернативных способах доступа, таких как извлечение остаточных данных с носителей, покинувших организацию без проведения достаточной очистки. Таким образом, эффективные методы очистки и отслеживание носителей информации имеют критически важное значение для обеспечения защиты чувствительных данных от несанкционированного раскрытия, вне зависимости от того, находится ли эта информация на бумажных, оптических, электронных или магнитных носителях, или же в сложных системах хранения (например, облачных).

Организация может предпочесть избавляться от носителей информации посредством пожертвования на благотворительные цели, передачи внутри организации или за её пределы, а также путем переработки, если носитель устарел или больше не пригоден для использования. Даже внутренняя передача носителей требует повышенного надзора и контроля в соответствии с нормативно-правовыми требованиями к чувствительным данным, таким как персональные данные (personally identifiable information, PII). Независимо от предполагаемой окончательной судьбы носителей, организации должны использовать одобренные методы и способы очистки, чтобы исключить сохранение на выходящих из-под контроля организации носителях восстановимого остаточного представления чувствительных данных.

Под очисткой (sanitization) носителей информации понимается процесс, который делает невозможным доступ к целевым данным на носителе при заданном уровне усилий. В настоящем руководстве описаны существенные элементы программы очистки носителей информации, которые помогут организациям и владельцам систем принимать на практике касающиеся очистки решения с учётом степени чувствительности (конфиденциальности) их информации. Данный документ не содержит и не может содержать специфические рекомендации для каждого из известных типов носителей информации, однако описанный в нём процесс принятия решения об очистке может применяться универсально.»

Содержание руководства следующее:

Резюме для руководства

1. Введение

2. Предыстория

3. Обзор методов очистки носителей информации

4. Программа очистки носителей информации

Приложение A: Глоссарий

Приложение B: Руководство «криптографическому стиранию» (Cryptographic Erase, CE) информации на устройствах хранения информации (Information Storage Media, ISM)

Приложение C: Представляющие интерес специфические характеристики устройств

Приложение D: Образец формы «Сертификата об очистке»

Приложение E: Изменения по сравнению с редакцией 2014 года

Мой комментарий: Если говорить о современных стандартах, на которые новая редакция предлагает ориентироваться, то обращают на себя внимание следующие документы, упомянутые в библиографии:

- Стандарт IEEE 2883-2022 «Стандарт IEEE - Очистка систем хранения данных» (IEEE Standard for Sanitizing Storage), стандарт Международной ассоциации специалистов по электротехнике и радиоэлектронике IEEE (от Institute of Electrical and Electronics Engineers – «Институт инженеров по электротехнике и радиоэлектронике»), см. https://standards.ieee.org/ieee/2883/10277/ (о нём я планирую рассказать отдельно);

- Два документа, опубликованные Агентством национальной безопасности США (АНБ - National Security Agency, NSA) и Центральной службой безопасности министерства обороны США (Central Security Service, CSS), см. https://www.nsa.gov/Helpful-Links/NSA-FOIA/Declassification-Transparency-Initiatives/NSA-CSS-Policies/#handling-sanitization-of-storage-media :

- Руководство NSA/CSS Policy Manual 9-12 «Руководство NSA/CSS по очистке устройств хранения данных» (NSA/CSS Storage Device Sanitization Manual), объёмом 10 страниц, декабрь 2014 г., https://media.defense.gov/2021/Jul/02/2002755757/-1/-1/0/PM_9-12.PDF

- Политика NSA/CSS Policy 6-22 «Порядок NSA/CSS обращения с носителями для хранения информации» (Handling of NSA/CSS Information Storage Media), объёмом 11 страниц, ноябрь 2019 г., https://media.defense.gov/2021/Jul/02/2002755756/-1/-1/0/NSACSS%20P%206-22%2020191121.PDF

Источник: сайт NIST

https://csrc.nist.gov/pubs/sp/800/88/r2/ipd

Комментариев нет:

Отправить комментарий